NSX-T 3.2 è disponibile ed è finalmente possibile utilizzare questa nuova grande release per quanto riguarda il mondo SDN. In questa nuova versione rilasciata da poco ci sono numerose funzionalità chiave che vanno ad aumentare le capacità offerte da NSX per quanto riguarda sicurezza multi cloud, scalabilità del network per quanto riguarda containers, vm e server fisici. Migliorato anche l’aspetto con le simplified operations che aiutano le aziende a raggiungere in un click l’esperienza Cloud, non importa dove sono i nostri workload.

Prima di iniziare lascio il comodo link alle release notes ed inoltre questa KB

NSX-T 3.2 è disponibile ed è finalmente possibile utilizzare questa nuova grande release per quanto riguarda il mondo SDN. In questa nuova versione rilasciata da poco ci sono numerose funzionalità chiave che vanno ad aumentare le capacità offerte da NSX per quanto riguarda sicurezza multi cloud, scalabilità del network per quanto riguarda containers, vm e server fisici. Migliorato anche l’aspetto con le simplified operations che aiutano le aziende a raggiungere in un click l’esperienza Cloud, non importa dove sono i nostri workload.

Prima di iniziare lascio il comodo link alle release notes ed inoltre questa KB

NSX-T 3.2 è disponibile ed è finalmente possibile utilizzare questa nuova grande release per quanto riguarda il mondo SDN. In questa nuova versione rilasciata da poco ci sono numerose funzionalità chiave che vanno ad aumentare le capacità offerte da NSX per quanto riguarda sicurezza multi cloud, scalabilità del network per quanto riguarda containers, vm e server fisici. Migliorato anche l’aspetto con le simplified operations che aiutano le aziende a raggiungere in un click l’esperienza Cloud, non importa dove sono i nostri workload.

Prima di iniziare lascio il comodo link alle release notes ed inoltre questa KB87231 piuttosto fresca riguardante l’update da versioni precedenti. La KB infatti spiega che al momento durante la fase di update a 3.2 c’è un errore bloccante, e si consiglia di usare questa versione solo per gli ambienti greenfield quindi installati da 0.

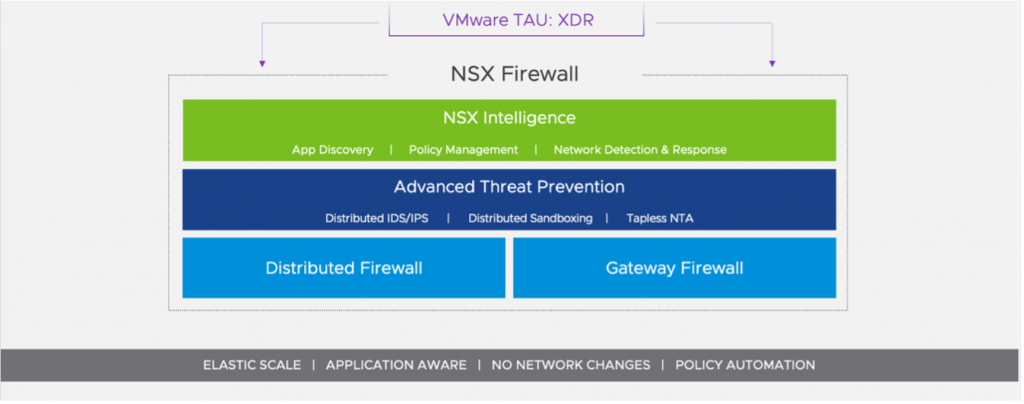

Distribuited Advanced Thread Prevention (ATP)

Sin dalla sua prima implementazione NSX ha di fatto limitato grandemente la superficie d’attacco all’interno del datacenter grazie alla possibilità di limitare il movimento laterale con l’utilizzo della microsegmentazione. Come detto questo di fatto diminuisce di gran lunga le possibilità offerte ai malintenzionati ma non fornisce un metodo per poter identificare e prevenire i nuovi modelli di attacco. NSX-T 3.2 introduce però nuove capacità che si concentrano proprio sull’identificare e prevenire gli attacchi all’interno del network e soprattutto da specificare che queste nuove funzionalità sono integrate all’interno dei moduli installati con la soluzione di microsegmentation fornita dal software SDN, quindi non necessità di appliance aggiuntive, accessi network o agenti.

Distributed Malware Prevention

Con l’acquisizione di Lastline di fatto VMware ha integrato all’interno del NSX Distribuited Firewall una Distribuited Malware Prevention solution in grado di identificare malware “riconosciti malevoli” e anche “zero day” completando la sicurezza offerta dal DFW di NSX.

Distributed Behavioral IDS

Già all’interno della soluzione NSX è presente almeno nelle ultime versioni la possibilità di utilizzare l’IDPS (Instrusion Detection and Prevention System), sistema che rileva le instrusioni sul nostro network attraverso la firma. Con NSX 3.2 ora questo sistema è stato migliroato ed è ora in grado di rilevare intrusioni su base di “comportamento”. II grado di verificare anche quelle anomalie che non vengono rilevate da firme diverse ma su base di anomalie comportamentali nella comunicazione all’interno del nostro network, come DNS Tunneling o beaconing.

Network Traffic Analysis (NTA)

L’aggiunta dell’NTA fornisce invece un sistema per verificare e identificare anche qui comportamenti “strani” a livello rete che va a verificare anomalie su comunicazioni laterali nel network. Esempi pratici possono essere del traffico RDP sospetto o interazioni malevole con l’Active Directory. Una volta identificate queste interazioni sospette, l’NTA fornisce degli allarmi che permettono al team di sicurezza di verificare cosa sta accadendo e agire con le relative contromisure.

Network Detection and Response (NDR)

Un troppo carico a livello di allarmi può risultare difficile da gestire anche per un security team ben rodato. Utilizzando invece NTR in accopiata a NSX intelligence è possibile correlare segnali da parte di IDS/IPS, fornendo raccomandazioni aiutando a semplificare ed automatizzare i task per la network segmentation tra le diverse applicazioni.

Key Firewall Enhancements

Nonostante tutte le nuove funzionalità aggiuntive che vanno ad aggiungersi a livello sicurezza, non sono state dimenticate le funzionalità basilari di sicurezza su NSX-T, migliorando e semplificando di gran lunga configurazioni e operazioni sulla piattaforma NSX.

Distributed Firewall su VDS Switchports

NSX-T 3.2 è in grado ora di distribuire il firewall e di applicare sicurezza anche su semplici DVPGs (Port Group su Switch Distribuito). Nelel versioni precedenti era necessario creare un segmento vLAN in NSX per poter applicare la microsegmentation ma ora non è più necessario, supportando i port group standard così come sono.

Distributed Firewall da vCenter

Applicare regole NSX da vCenter? Stiamo parlando di NSX-T? Sembra impossibile ma ora è così, con questa versione è possibile creare e modificare le Distribuited Firewall rule nativamente all’interno dell’interfaccia vSphere. Questo ovviamente semplifica di molto la gestione delle regole eliminando di fatto l’uso di una seconda finestra per gestire le regole. C’è da sottolineare però che negli articoli rilasciati da VMware viene specificato “for small and medium size customers”, quindi probabilmente ha qualche limite che sicuramente verrà rimosso sicuramente nelle versioni successive.

Advanced User Identification for Distributed and Gateway Firewalls

NSX supporta l’identity-based firewall access control anche nelle versioni precedenti, ma in questa nuova versione viene introdotta la possibilità di connettere direttamente l’Active Directory per l’identity mapping. Inoltre, se non è possibile utilizzare AD per il mapping degli utenti NSX ora supporta anche l’utilizzo di LogInsight come metodo aggiuntivo per gestire l’identità utente. Questa funzionalità ovviamente si applica al DFW e al NSX Gateway Firewall.

Enhanced L7 Application identification for DFW and GW Firewalls

NSX supportava già da prima l’identificazione L7 per l’accesso, ma con questa versione ovviamente anche qui fa un notevole passo avanti, aumentando di gran lunga il set di firme delle applicazioni arrivando intorno alle 750. Il set di “signatures” è aumentato in numero per poter coprire una maggiore superfice di signature basate su applicazioni interne che comunicano nel datacenter.

NSX Intelligence

L’aggiunta di NSX Intelligence all’interno della piattaforma SDN di VMware ha portato una visibilità di quello che succede a livello di traffico network senza precedenti, riuscendo nel contempo a fornire raccomandazioni e creare policy di micro-segmentazioni per ridurre il più possibile la superficie attaccabile.

Scalability enhancements for NSX Intelligence

Come sappiamo tuttie le applicazioni sono in grado di crescere molto rapidamente e diventa quindi vitale per la piattaforma che le ospita essere in grado di cresce allo stesso ritmo. NSX Intelligence ora non è più una appliance stand alone da integrare ma un set di micro-servizi conteinerizzati attraverso Kubernetes. Questo permette quindi alla piattaforma di poter scalare in maniera molto più semplice attraverso l’uso di un Kubernetes cluster e così semplificarne di molto le gestione e l’impatto.

NSX Gateway Firewall

Ultimo ma non ultimo Gateway firewall che si occupa del gestire tutte quei flow network che entrano ed escono dal nostro ambiente NSX. Come fatto per il DFW anche sul gateway firewall è disponibile l’integrazione con il Firewall Malware Detection in grado di identificare i malware in entrata o in uscta, sia conosciuti che zero day. Tutto questo grazie all’integrazione di Lastline in VMware.

Gateway Firewall URL Filtering

In 3.2 il Gateway Firewall è stato introdotta la capacità di restringere l’accesso a dei siti internet attraverso l’URL Filtering. L’accesso può essere limitato dalla categoria dell’URL o dalla sua reputazione in base a una lista che viene costatemente aggiornata da VMware per aiutare gli amministratori a bloccare in maniera automatica.

Se siente giunti fin qui, avrete notato che le novità a livello di sicurezza su NSX-T 3.2 non mancano proprio e se siete curiosi di saperne di più lascio altri link interessanti sugli argomenti trattati:

VMware NSX 3.2 Delivers New, Advanced Security Capabilities